Prioritizzazione dinamica dei rischi e delle minacce per la sicurezza informatica

Metodologia all'avanguardia per identificare dove si trova il problema, come risolverlo e da dove iniziare

Richiedere maggiori informazioni:

Obiettivi della gestione del rischio

Il rischio determina la probabilità di materializzazione di una minaccia e l'impatto che produce sull'obiettivo se diventa una realtà. I consigli sui rischi per la sicurezza informatica ci aiutano a capire quali punti di miglioramento dobbiamo prendere in considerazione quando definiamo il nostro programma di sicurezza, aggiungendo le attività necessarie attraverso un Master Plan o i processi e le procedure appropriati da includere all'interno di una politica di sicurezza informatica aziendale.

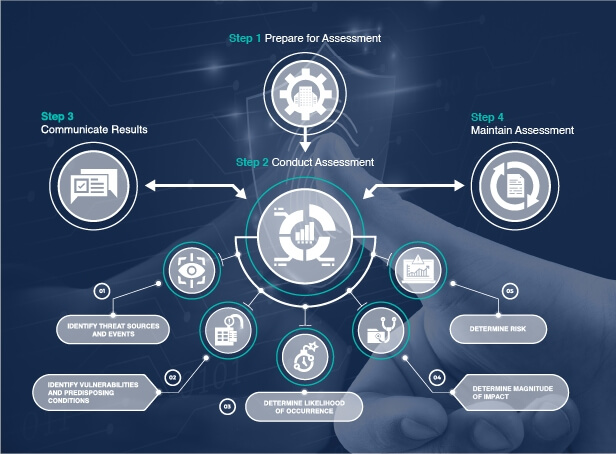

Approccio alla gestione del rischio

La metodologia per l'analisi dei rischi dinamici di cybersecurity aggiunge funzionalità alla tradizionale valutazione del rischio che ci aiutano a determinare lo stato del rischio in un dato tempo e come può influenzare sia la tecnologia che le informazioni, per le quali è necessario seguire una metodologia specifica che consenta di identificare le vulnerabilità, beni e valori associati alla riservatezza, all'integrità e alla disponibilità delle informazioni.

Ulteriori informazioni sulla metodologia di rischio dinamico per la sicurezza informatica sono disponibili nel seguente articolo Sul rischio dinamico di sicurezza informatica.

Prioritizzazione delle minacce

Attraverso la consulenza sulla sicurezza informatica e i test di intrusione, possiamo identificare le vulnerabilità presenti nelle infrastrutture e nelle applicazioni tecnologiche, tra gli altri.

Nel quadro di un'analisi del rischio, l'identificazione delle risorse e l'identificazione delle vulnerabilità sono incluse come parte essenziale della valutazione del rischio. Le aziende si trovano regolarmente di fronte a una moltitudine di informazioni provenienti da diverse fonti di informazione da parte di fornitori di servizi e informazioni. Il lavoro di prioritizzazione consente di chiarire come dare priorità a quelle vulnerabilità che hanno un impatto elevato sull'organizzazione e perché dovrebbero essere affrontate con maggiore urgenza.

Ulteriori informazioni sui metodi di prioritizzazione delle vulnerabilità sono disponibili nei nostri articoli sul blog sulla sicurezza informatica sul blog sulla sicurezza informatica.