Specialisti in cibersicurezza

L'universo digitale è pieno di minacce.In qualità di specialisti in cibersicurezza, proteggiamo la tua azienda da qualsiasi tipo di ciberattacco, analizziamo le vulnerabilità e creiamo difese per qualsiasi minaccia presente o futura.

AI Security testing services

Secure Your AI Future: Identify, Mitigate, and Innovate Safely. Comprehensive AI Security

CyberAttack Simulation

Defend Your Network: CyberAttack Simulation for Proactive Security. Assess, Enhance, and Protect Your Infrastructure.

Managed Detection and response

24/7 Protection: Detection and Response Without Compromise. Proactive Security for a Resilient Digital Environment.

Servizi di cibersicurezza

Effettuiamo l'audit dei tuoi sistemi e li difendiamo

I danni che gli hackers possono causare alla tua organizzazione possono essere devastanti; in Tarlogic ci occupiamo di impedirlo grazie ad uno staff tecnico di specialisti del più alto livello e all’utilizzo di soluzioni di ultima generazione.

servizi di cybersecurity

Red Team

Simuliamo attacchi e rispondiamo

Una squadra d'attacco e l'altra di difesa. Entrambi appoggiati dal Purple Team. Organizziamo attacchi a sorpresa alla tua azienda per testare la sua risposta e ottimizzarla in vista di qualsiasi scenario avverso che minacci i suoi sistemi o dati.

Servizi Red TeamCyberintelligence

Scopriamo minacce, proteggiamo il tuo Business

Metodologia personalizzata di intelligence delle minacce, allineata agli standard Tiber-EU, NIS2 e DORA per fornire informazioni di alta qualità alla strategia aziendale. Prevenzione del phishing e della pirateria digitale.

Cyber intelligence

Threat Hunting - MDR

Un abito su misura per ogni azienda

Il Threat Hunting, noto anche come servizio di Managed Detection and Response (MDR), è un servizio di sicurezza proattivo. Il nostro team di esperti monitora in tempo reale e 24/7 le minacce ai tuoi sistemi, identificando attività sospette anche quando non ci sono allarmi attivati. Rileviamo e conteniamo le minacce prima che sia troppo tardi.

Information sui servizi di Threat HuntingI Nostri Risultati

PROFESSIONISTI IN CIBERSICUREZZA

CLIENTI PROTETTI

BANDIERE CATTURATE

ATTIVI OGGETTO DI AUDIT

PROGETTI DI INNOVAZIONE

EUROPEAN REGIONAL DEVELOPMENT FUND

A WAY TO MAKE EUROPE

Tarlogic ha participado en el Programa de Iniciación a la Exportación ICEX-Next y ha contado con el apoyo de ICEX en la cofinanciación de Fondos europeos FEDER. La finalidad de este apoyo es contribuir a la internacionalización de Tarlogic.

BlackArrow

Offensive security

Simulazione di agenti avversari

Realizza esercizi di simulazione di agenti avversari in modo continuo (Red team vs Threat hunting) per perfezionare le tue difese e proteggere le informazioni della tua attività

BlackArrowI nostri blog di cibersicurezza

Scopri gli ultimi articoli sulla cybersecurity e sulla cyberintelligence sul blog di Tarlogic.

Cybersecurity blog

Critical IngressNightmare vulnerability affects the Kubernetes Ingress NGINX Controller

Information has been disclosed about IngressNightmare, a set of five new vulnerabilities affecting the Kubernetes Ingress NGINX Controller. IngressNightmare could allow a remote a[...]

Read moreBlackArrow blog

MSSQL linked servers: abusing ADSI for password retrieval

Introduction When we talk about Microsoft SQL Server linked servers, we usually think of links to another SQL Server instances. However, this is only one of the multiple available [...]

Read moreCyberintelligence blog

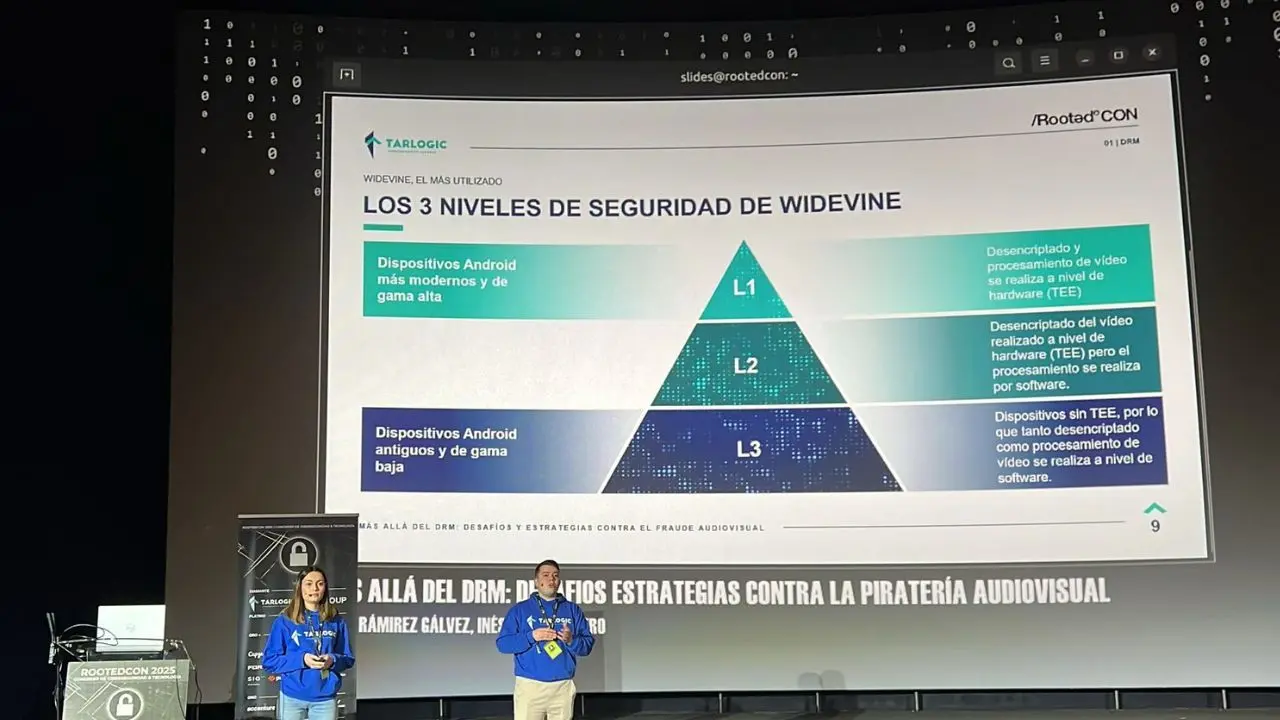

Fight against audiovisual piracy, the challenges

Combating audiovisual piracy requires continuous investigation into fraudulent activities and the optimization of mechanisms to prevent, detect and respond to them Almost one in tw[...]

Read moreCyber 4 all cybersecurity blog

Website source code audit: why is it important to do it?

By auditing the source code of a website, vulnerabilities can be detected before they are exploited and corrected in time Insecure design is one of the main security risks on a web[...]

Read more