Red Team, los soldados del programa TIBER-EU

El programa TIBER-EU requiere equipos de Red Team para simular amenazas a las entidades financieras y descubrir sus vulnerabilidades. El BCE quiere frenar el creciente número de incidentes que afectan a bancos, bolsas y autoridades monetarias

Decía Napoleón, al referirse a la guerra, que solo lo práctico es útil. Que es en el campo de batalla donde se aprenden los complejos y cambiantes mecanismos de la disciplina militar. Dos siglos y medio después, la visión del general y estadista francés ha resultado una suerte de inspiración para el programaTIBER-EU, el programa comunitario para testar la fortaleza de las ciberdefensas de las entidades financieras en el que jugarán un papel clave los servicios de ciberinteligencia y Red Team.

El European Framework for Threat Intelligence-based Ethical Red Teaming (o TIBER-EU) impulsado por el Banco Central Europeo se ha propuesto optimizar las estructuras de ciberseguridad de bancos, bolsas y autoridades monetarias.

El creciente temor a que un ciberataque desate una crisis sistémica ha llevado a las autoridades monetarias a tomar cartas en el asunto. Ha habido tantos incidentes en los últimos años que se han encendido todas las alarmas. El pasado reciente, como tantas y tantas veces, ha ejercido de catalizador del programa TIBER-EU.

¿Qué quiere el BCE? Básicamente, que los propios bancos pongan en jaque sus propias vulnerabilidades. ¿Cómo? A través de proveedores independientes que convocarán a equipos de Ciberinteligencia y Red Team para diseñar y ejecutar escenarios que podrían darse a partir del ataque de adversarios.

Inicialmente, Bruselas ha decidido que la realización de ejercicios de Red Team bajo el programa TIBER-EU sean voluntarias, pero todo indica que en el futuro se acabarán convirtiendo en una práctica a seguir por parte de las entidades financieras, tal y como sugiere el borrador de DORA en su artículo 23 (4) (c).

Los bancos llevan tiempo realizando tests de esta naturaleza. Es lo que José Lancharro, el director de BlackArrow, el departamento de seguridad ofensiva y defensiva de Tarlogic Security, define como «Red Team bajo un esquema TIBER».

Reforzando las estructuras de ciberseguridad

Pero todo indica que el programa comunitario le meterá dos velocidades más a la decisión de los bancos de reforzar sus estructuras de ciberseguridad. La propia filosofía de las pruebas profundizará en ese camino.

«Las autoridades monetarias de cada país, el Banco de España, por ejemplo, van a validar que los escenarios de ataque que se diseñan son representativos de ataques reales. Que los servicios de Red Team y Ciberinteligencia no tienen limitaciones y que, por tanto, se trata de un ejercicio realista y no uno a la medida del cliente», argumenta Lancharro.

Es este un asunto muy relevante de cara al futuro. En buena medida, porque si finalmente las pruebas TIBER-EU se acaban convirtiendo en una práctica obligatoria para las entidades financieras, puede que algunas caigan en la tentación de afrontar este tema desde el punto de vista del compliance y no como un refuerzo genuino de las estructuras de ciberseguridad de las entidades.

O lo que es lo mismo, que se caiga en el error de pretender «superar la prueba» TIBER-EU y no tanto la calidad del contenido de los ejercicios. Es por eso que desde Tarlogic Security se ha puesto el foco en la calidad del servicio. En diseñar y ejecutar pruebas que sean lo suficientemente representativas de ataques reales y que cubran diferentes escenarios de ataque, un trabajo para el que Tarlogic considera necesario cubrir múltiples escenarios durante un plazo aproximado de un año.

«Ese sí es un período amplio que puede ser representativo del esfuerzo que puede realizar un actor malicioso real para asaltar los sistemas de un banco utilizando múltiples vías. Con esos plazos se pueden cubrir múltiples escenarios. Un TIBER de único escenario va a ser muy poco representativo de nivel de resiliencia real de una entidad», explica el director de BlackArrow.

Las pruebas TIBER-EU se llevarán a cabo a través de distintas fases en las que intervendrán distintos equipos de profesionales vinculados al mundo de la ciberseguridad. Tras los dos primeros artículos sobre este programa comunitario, el primero centrado en el marco general y el siguiente sobre el trabajo de los equipos de ciberinteligencia, el siguiente artículo se centra en el trabajo de los equipos de Red Team.

Una tarea que se activará una vez que los servicios de ciberinteligencia definan los distintos escenarios de amenazas. Una información que se volcará en los informes de amenazas (GTL y TTI), a partir de los cuales entrarán en escena los profesionales de Red Team para planificar y ejecutar esas situaciones.

Estos son, grosso modo, los elementos y pasos que darán estos equipos para ejecutar su parte de los tests bajo un esquema TIBER-EU:

Tareas y objetivos de un Red Team basado en TIBER-EU

El equipo de Red Team, tomando los informes mencionados como referencia, pondrá en marcha diversas acciones encaminadas a determinar la viabilidad de los escenarios propuestos.

- Monitorización continua para la localización de activos de la entidad. Mediante esta acción se visibilizan las distintas vías de penetración a la información clave del negocio. Para ello se emplean prácticas de OSINT, en una tarea que se realiza con el apoyo del equipo de ciberinteligencia.

- Evaluación continua de las posibles vías de acceso o rutas de compromiso tanto de los activos identificados como de los objetivos prioritarios de negocio. Con este análisis se busca evaluar las vulnerabilidades de la información confidencial o estratégica y de los recursos críticos.

- Verificación de las capacidades de respuesta y resiliencia frente a los ataques. Se emplean escenarios o ejercicios ya realizados en el pasado y también se contemplan TTPs de actores hostiles. Para ello se sigue la clasificación de técnicas de MITRE ATT&CK.

- Ejecución de escenarios de ataque contra la infraestructura corporativa. Con estas acciones se identifican vulnerabilidades en infraestructuras gestionadas por por la entidad.

- Identificación de los riesgos de seguridad circunscritos a casos de uso específicos del cliente. A partir de esta labor, se propondrán posteriormente las mejoras necesarias, tanto técnicas como ejecutivas.

- Optimización continua de la estructura de gobierno de la seguridad. Una filosofía de trabajo que permite identificar acciones de mejora a corto plazo, mientras se preparan estrategias a medio y largo plazo.

Fases del Red Team Tiber-EU

El trabajo del Red Team se estructura en tres grandes fases: una analítica, otra preparatoria y, finalmente, una de ejecución.

1. Análisis del TTI

El objetivo central de esta fase es conocer cuáles son las funciones críticas (CFs) de la organización. Así como identificar cuáles son los principales sistemas que las sustentan. Para conseguir todo ello, es imprescindible saber qué procesos, tecnologías y personas son esenciales para la estabilidad de la organización.

2. Preparación y desarrollo de escenarios

En primer lugar, los servicios de Red Team deberán reunirse con el proveedor TI para analizar los resultados del TTI de forma conjunta. A partir de los resultados de este informe, se procederá a evaluar los diferentes escenarios a desarrollar.

El Red Team diseñará un plan de actuación a partir de toda la información analizada. Este documento recogerá los escenarios propuestos a realizar. Así como los controles que se aplicarán para garantizar que la prueba se lleva a cabo de forma controlada.

En este plan se establecerán, además, los objetivos de los escenarios (las «banderas» a capturar), así como las tácticas, técnicas y procedimientos (TTPs) que se pretenden simular para su consecución.

3. Ejecución de los planes desarrollados

Es, sin duda, la fase más delicada de las pruebas incluidas en el marco TIBER-EU para los equipos de Red Team: la ejecución de los escenarios de ataque. Cabe señalar que la utilización de las mismas herramientas que utilizan los atacantes en escenarios reales es clave a la hora de realizar este trabajo.

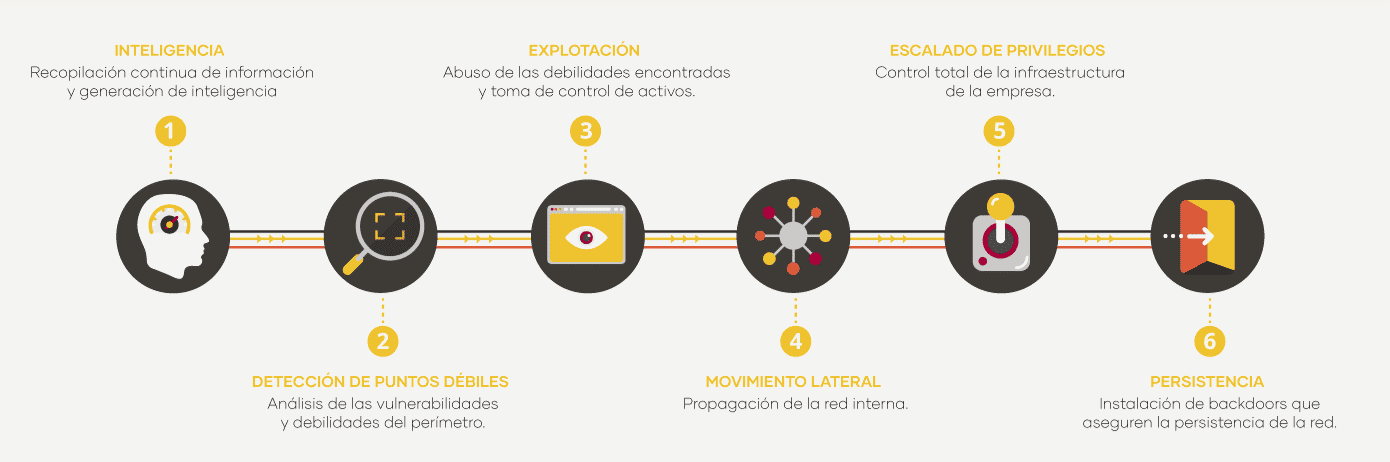

Y es así porque permite complementar las capacidades de detección en todos los puntos de la cadena, midiendo la efectividad en cada una de las fases en las que se divide, a su vez, la ejecución de los planes:

- Fase de reconocimiento. Se monitoriza la superficie de ataque, realiza fingerpriting y el reconocimiento activo de activos accesibles.

- Fase de intrusión. Se explotan las debilidades identificadas para obtener un primer nivel de compromiso..

- Desplazamiento lateral/escalada. Se comprometen los activos necesarios para conseguir el objetivo definido, así como la elevación de privilegios suficiente que permita alcanzarlo.

- Persistencia. Se realizan actividades orientadas a mantener el control de los activos comprometidos.

Todas y cada una de estas acciones deberán ser documentadas por los equipos de Red Team para su seguimiento y análisis.

Ejecución de las actividades ofensivas

La ejecución de los ataques es la clave de bóveda del trabajo del Red Team en el desarrollo de los tests bajo un esquema TIBER-EU. El objetivo de los mismos es simular escenarios de ataque en los que queden plasmados las tácticas, técnicas y procedimientos (TTPs) que son utilizados en ciberincidentes reales.

De tal forma que toda la información obtenida por el Red Team sirva para implementar las mejoras necesarias para garantizar la protección del sistema de la entidad financiera.

Los ataques que se plantean en un plan de acción del Red Team son múltiples, de cara a cubrir todas las áreas del negocio y explorar el sistema del banco o autoridad monetaria de forma exhaustiva. Entre ellos podemos destacar:

- Ataques contra aplicaciones corporativas. Como accesos remotos o webs de la empresa.

- Ataques físicos contra dispositivos corporativos que se conectan a redes inalámbricas.

- Ataques de fuerza bruta contra usuarios y plataformas de autenticación.

- Ataques contra infraestructura transaccional y contra los componentes software de la plataforma.

- Ataques contra la infraestructura cloud y los microservicios.

- Ataques contra dispositivos de comunicaciones.

- Evasión de WAF y elementos de seguridad perimetral.

- Envío de campañas de ataques dirigidos mediante spear phishing o llamadas telefónicas dirigidas contra empleados de la compañía.

- Creación y distribución de APTs de forma física o a través de medios online para lograr penetrar en los equipos de usuario.

- Intentos de acceso físico a puntos de red.

- Ataques contra dispositivos de comunicaciones expuestos, como las redes WiFi.

Una vez ejecutados todos estos ejercicios, será la hora de completar la fase de cierre. Una etapa centrada fundamentalmente en compartir el conocimiento y testearlo. Los equipos de Blue Team de la entidad financiera analizarán los informes elaborados por los servicios de Red Team después de haber hecho su trabajo.

Posteriormente, se llevarán a cabo pruebas en formato Purple Team a partir de las mejoras que haya introducido el equipo de Blue Team en los sistemas del banco. Y se medirá la eficacia de esa actuación. Esto es, si la entidad está más y mejor preparada para encarar el creciente número de ciberamenazas.

Una operativa esta que ofrecerá «un feedback 360» tanto del comportamiento del Red Team como de las estructuras de ciberseguridad con las que cuentan las entidades.

Así es el marco TIBER-EU. La hora de blindar a las entidades financieras.

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com/es/

Este artículo forma parte de una serie de articulos sobre TIBER-DORA-NIS2

- TIBER-EU, la hora de que los bancos cierren la caja

- TIBER-EU llama a filas a la ciberinteligencia para armar a los bancos

- Red Team, los soldados del programa TIBER-EU

- Reglamento DORA: ¿Puede tu banco resistir un ciberataque?

- NIS2: Fortalecer la ciberseguridad de los sectores estratégicos de la UE

- Querido directivo: Obviar la ciberseguridad saldrá muy caro

- Pruebas TLPT: Qué son y qué empresas deben realizarlas

- ¿Cuándo se comenzará a aplicar la directiva NIS2 en España?