Desafíos en la lucha contra la piratería audiovisual

Tabla de contenidos

Combatir la piratería audiovisual exige investigar de forma continua las actividades fraudulentas y optimizar los mecanismos de prevención, detección y respuesta ante ellas

Casi una de cada dos personas en España recurre a la piratería audiovisual para consumir contenidos audiovisuales como películas, series o retransmisiones deportivas. Esta cifra es notablemente superior entre los ciudadanos con menos de 25 años. Así, el último barómetro OTT estima que tres de cada cuatro jóvenes consumen productos de manera ilegal a través de descargas y, sobre todo, servicios de IPTV.

¿Cuál es la consecuencia más evidente de la piratería audiovisual? Pérdidas económicas millonarias para los diversos actores que forman parte del sector: productoras, distribuidoras, plataformas de streaming, operadores y hasta equipos deportivos.

De hecho, la Oficina Europea de Propiedad Intelectual (EUIPO) estima que solo la piratería de contenidos deportivos causa unas pérdidas de 850 millones de euros cada año en la Unión Europea.

Además, la EUIPO señala que uno de cada 10 jóvenes europeos reconoce haber comprado contenidos deportivos de manera ilegal. Lo que nos permite ver la otra cara de la moneda: diversos actores se están enriqueciendo ilícitamente ofreciendo servicios de piratería audiovisual.

¿Cómo pueden las plataformas de streaming legal y las operadoras combatir la piratería audiovisual más allá del bloqueo de sitios web ilegítimos?

Inés Cardiel y Jesús Ramírez, analistas de Ciberinteligencia de Tarlogic, presentaron en la RootedCON 2025, el principal congreso de ciberseguridad en habla hispana del mundo, los resultados de la investigación realizada por nuestra compañía durante los últimos años sobre fraudes audiovisuales.

La experiencia y el expertise acumulados por los profesionales que prestan servicios de ciberinteligencia resulta esencial a la hora de ayudar a las operadoras y a las plataformas a combatir la piratería audiovisual, un fenómeno que daña de manera notable el modelo de negocio de numerosas organizaciones que generan empleo y riqueza en nuestro país.

1. Una radiografía del ecosistema de piratería audiovisual

Los tiempos en que un usuario descargaba películas o discos a través de Emule ya quedan muy lejos en nuestro recuerdo. Aunque la descarga ilegal de contenidos sigue existiendo, la piratería audiovisual ha ido virando hacia modelos que facilitan la monetización del robo de contenidos como las listas IPTV.

1.1. La consolidación de las listas IPTV

Este modelo de piratería audiovisual subvierte una tecnología legítima como la IPTV para emitir de manera ilegal películas, series, programas de televisión y retransmisiones deportivas en directo. Los delincuentes logran, de esta forma, ofrecer a los usuarios múltiples canales de televisión y contenidos audiovisuales a través de una URL que los contiene todos.

Gracias a ello, los servicios piratas de IPTV resultan imbatibles en el plano económico, comercializando suscripciones anuales por tan solo 50 euros que permiten acceder a los partidos de fútbol de LaLiga y la Champions League, ver la NBA o la Fórmula 1 y consumir toda clase de programas televisivos.

1.2. Una vuelta de tuerca: los servicios de restreaming

Sin embargo, los actores detrás de las IPTV piratas no solo comercializan sus servicios a los usuarios directamente, sino que también los venden a revendedores.

Así, en los últimos tiempos han proliferado servicios de restreaming gestionados por actores que no necesitan tener amplios conocimientos técnicos, ni una infraestructura tecnológica potente, porque no llevan a cabo su gestión.

Entonces, ¿qué hacen los revendedores? Ejercen como intermediarios entre los proveedores de servicios piratas y los consumidores finales. Por lo que su labor dentro del ecosistema de piratería audiovisual es comercializar los servicios ilegítimos y distribuirlos.

¿Qué supone este modelo de negocio delictivo?

- Posibilita la entrada de actores que carecen de conocimientos técnicos elevados, multiplicando, por lo tanto, el número de delincuentes que se benefician de la piratería audiovisual.

- Al estar liberados de la gestión técnica de los servicios piratas, los revendedores pueden centrar sus esfuerzos en optimizar las estrategias de captación de clientes, la gestión de los cobros o la atención al cliente.

1.3. Aprendizaje autodidacta

Otro fenómeno clave que ha provocado que el ecosistema de la piratería audiovisual sea más peligroso y esté conformado por más actores es el creciente autodidactismo.

Así, diversos actores deciden poner en marcha su propio servicio pirata desde cero, sin acudir a proveedores como hacen los revendedores. Estos actores adquieren todos los conocimientos técnicos y comerciales que necesitan a través de foros y tutoriales.

¿Cuáles son las principales consecuencias de que estos actores administren su propia infraestructura de piratería audiovisual?

- Los actores con conocimientos más avanzados pueden configurar sus servidores empleando el protocolo https para ofuscar lo máximo posible su infraestructura. De tal forma que resulta difícil extraer la URL de la petición que contiene el nombre del dominio del contenido audiovisual.

- Disponer de aplicaciones propias que les permitan tener un control total de la interfaz y las funcionalidades de dichas aplicaciones. Esto conlleva cuatro grandes beneficios para los delincuentes:

- Integración de mecanismos de cifrado y ofuscación para proteger las URL.

- Mayor libertad al implementar cambios en las aplicaciones y actualizarlas en función de sus necesidades de negocio.

- Personalización de la experiencia de los usuarios.

- Integración directa de la aplicación con otros sistemas internos para automatizar procesos como el de facturación de los servicios de piratería audiovisual.

- Implementar protocolos de seguridad y técnicas que les permitan evadir los bloqueos y dificultar la detección por parte de los expertos en ciberinteligencia.

- Adaptarse a la demanda, escalar la oferta, personalizar el servicio y responder con celeridad a los cambios que se producen en un ámbito tan competitivo como el de la piratería audiovisual.

1.4. Comercialización de los servicios piratas

La experiencia acumulada por el equipo de Ciberinteligencia de Tarlogic en la investigación y detección de la piratería audiovisual evidencia que los actores comercializan sus servicios a través de:

- Sitios web propios. Son la vía predilecta de los delincuentes porque:

- Permanecen abiertos más tiempo antes de ser detectados y bloqueados.

- Ofrecen un mayor alcance.

- Proporcionan un grado de anonimato más elevado.

- Redes sociales y aplicaciones de mensajería instantánea. Las dos plataformas más empleadas por los proveedores de piratería audiovisual son Telegram y X. ¿Por qué? Las políticas de estas plataformas son menos estrictas que las que implementan Facebook o Instagram con respecto a la creación y mantenimiento de cuentas para comercializar contenidos ilícitos. Aun así, es importante indicar que, en X, los perfiles que difunden servicios piratas son suspendidos en pocos días y que en Telegram la vida útil de estos perfiles es mayor, pero también terminan siendo bloqueados.

1.5. Explotación de vulnerabilidades en las CDNs

Las redes de entrega de contenidos (CDN por sus siglas en inglés) se han convertido en un elemento central en el funcionamiento de las aplicaciones web. Estas redes de servidores permiten acelerar la carga de toda clase de contenidos y, en especial, de contenidos de gran tamaño como los audiovisuales.

Por ende, las CDNs son esenciales a la hora de conseguir que las transmisiones audiovisuales lleguen a millones de espectadores de manera óptima.

Desde la óptica de los actores maliciosos, las CDNs son un objetivo prioritario para poder acceder a los contenidos audiovisuales de manera ilegítima. Por eso, de manera continua buscan vulnerabilidades en las CDNs que puedan ser explotadas con éxito:

- CDN Leeching. Es una técnica que permite a usuarios no autorizados acceder a los contenidos alojados en una CDN con el fin de robar una señal y publicarla por otros medios. Un nivel de CDN Leeching muy elevado puede traducirse en que estén conectados a un CDN el doble de clientes que han contratado el servicio audiovisual de manera legítima.

- Falta de controles para autenticar y autorizar las peticiones en la propia CDN.

2. DRM, una tecnología clave para proteger los contenidos

A la hora de evitar que los delincuentes exploten vulnerabilidades en las CDNs juegan un papel fundamental los sistemas de DRM, que facilitan la gestión de derechos digitales como indica su nombre en inglés: Digital Rights Management.

En esencia, podríamos decir que esta tecnología garantiza que solo los usuarios autorizados tengan acceso a los contenidos digitales. De tal manera que solo una persona que ha adquirido el derecho a visualizar un contenido pueda verlo.

Además, mediante los DRM se busca impedir la difusión de contenidos evitando que sean descargados o que se pueda compartir pantalla a través de una videollamada mientras se reproducen.

Es fundamental que los sistemas de DRM sean compatibles con los sistemas operativos de los dispositivos desde los que los usuarios acceden a los contenidos.

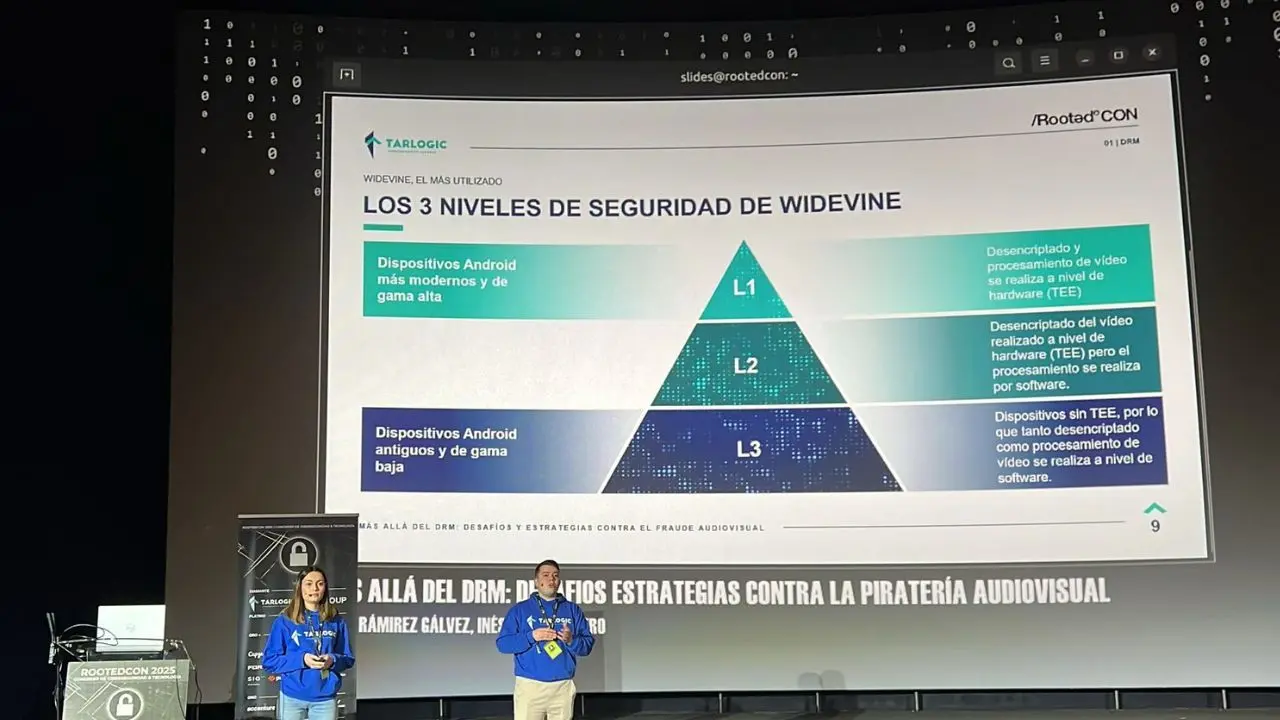

Los tres principales sistemas de DRM del mercado son Widevine, desarrollado por Google, Fairplay, propiedad de Apple, y Playready, de Microsoft. Debido a su amplia compatibilidad, Widevine es el más empleado y, por ende, el que está más en el foco de los actores maliciosos.

Emplear sistemas de DRM y configurarlos de manera adecuada es fundamental para proteger los contenidos frente a la piratería audiovisual. Así, los expertos en ciberinteligencia recomiendan:

- Refrescar varias veces al día las claves de los DRM que permiten visualizar los contenidos de cara a dejar sin efecto la difusión de este tipo de claves.

- Bloquear las peticiones realizadas desde ciertos dispositivos para prevenir accesos indebidos de actores maliciosos y la difusión de contenidos.

3. Continuar fortaleciendo las estrategias de seguridad

En los últimos años, los expertos en ciberinteligencia de Tarlogic han trabajado conjuntamente con operadoras y distribuidoras de contenidos audiovisuales legales para combatir la piratería y mejorar la resiliencia de las CDNs ante las técnicas y tácticas de los delincuentes.

El fortalecimiento de las estrategias de seguridad ha sido posible gracias a la implementación de diversas medidas que limitan la capacidad de acción de los piratas.

3.1. Autenticación

Un pilar clave de cualquier estrategia de seguridad es la puesta en marcha de mecanismos de autenticación robustos que aseguren que las peticiones de acceso a los contenidos tanto a nivel de aplicación como de CDN están autenticadas.

3.2. Autorización

Igualmente, los expertos en ciberinteligencia recomiendan desplegar mecanismos de autorización que permitan realizar un control de autorización continuo y robusto desde la CDN hasta la aplicación final que emplean los usuarios para acceder a los contenidos.

3.3. Peticiones HTTP

Otra medida que ha demostrado ser eficaz es emplear controles a nivel de las peticiones HTTP que faciliten la detección de web scraping y códigos ilícitos que simulan ser la aplicación real:

- Limitar el uso de User-Agents.

- Verificar firmas TLS mediante el hash JA3. Así se puede descubrir si una petición se ha realizado desde algún navegador de uso masivo (Chrome, Edge, Firefox…) o si, por el contrario, procede de algún código o herramientas de scraping. De tal forma que se pueda bloquear dicha petición.

3.4. Monitorización y detección

Una cuestión clave en la lucha contra la piratería audiovisual es la monitorización continua de la infraestructura de la CDN de un proveedor. Para ello, se puede implementar un sistema de reglas y alertas sobre las conexiones que llegan a la CDN. De esta forma, se pueden detectar conexiones indebidas que buscan acceder y difundir ilegalmente contenido audiovisual. ¿Cómo?

- Descubriendo patrones de uso anormales que permitan bloquear cuentas empleadas por servicios de piratería audiovisual para obtener los canales que comercializan a través de listas IPTV.

- Usando controles para detectar conexiones simultáneas a la CDN desde una única cuenta.

3.5. Acciones contra las cuentas sospechosas

El trabajo diario protegiendo las infraestructuras de los proveedores de servicios audiovisuales evidencia que es necesario implementar medidas que pongan coto a las cuentas sospechosas:

- Establecer un límite de uso normal de los servicios. De tal forma que cuando una cuenta sobrepase un umbral máximo de horas de visionado diarias se procede a bloquearla. Así, se previene la explotación masiva de las CDNs por parte de servicios de IPTV piratas.

- Limitar la reproducción continuada de un contenido mediante mecanismos que obliguen a refrescar la autenticación cada cierto tiempo o volver a conectarse.

- Implementar un sistema de baneos temporales o permanentes contra cuentas sospechosas. Una medida que se emplea, especialmente, en la industria de los videojuegos.

4. La importancia de los servicios de ciberinteligencia en la lucha contra la piratería audiovisual

La lucha contra la piratería audiovisual es uno de los grandes desafíos de esta era. Habida cuenta de su complejidad, la EUIPO recomienda afrontarlo desde múltiples ámbitos. De tal forma que se combinen:

- Un marco regulatorio garantista de los derechos de operadoras, plataformas de streaming, televisiones, productoras, actores del ámbito deportivo, etc.

- Las operaciones policiales contra las grandes redes de piratería IPTV.

- La puesta en marcha de campañas de concienciación en el terreno educativo para que los jóvenes sean conscientes de lo que implica contratar listas IPTV ilícitas.

- La investigación continua a cargo de profesionales de ciberinteligencia para comprender el modus operandi de los delincuentes e implementar medidas que contribuyan a que las CDNs sean más robustas y los proveedores audiovisuales sean más resistentes ante la piratería audiovisual.

Así, aunque el bloqueo de dominios e IPs y el conflicto entre LaLiga y Cloudflare han acaparado la atención mediática, lo cierto es que ya se están implementando medidas más eficaces para incrementar el nivel de protección de los contenidos audiovisuales.

Los servicios de ciberinteligencia son críticos a la hora de diseñar, implementar, revisar y optimizar los mecanismos de seguridad de operadoras y proveedores.

4.1. Threat Intelligence: Una visión precisa del panorama de amenazas

Como apuntamos antes, la piratería audiovisual causa pérdidas millonarias a múltiples compañías y reporta a los delincuentes un importante volumen de ganancias cada año.

De ahí que los actores que operan en este mercado ilegal tengan que hacer frente a la optimización continua de la seguridad de los proveedores legítimos de contenidos, sino también a la competencia del resto de servicios piratas.

¿Cuál es la consecuencia de este caldo de cultivo? Los grupos detrás de las listas piratas de IPTV trabajan continuamente para:

- Menoscabar los mecanismos de seguridad de las compañías y difundir contenidos audiovisuales de manera ilícita.

- Perfeccionar su estrategia de comercialización y ofrecer mejores servicios que su competencia.

¿Cómo pueden las compañías protegerse frente a las técnicas y tácticas maliciosas más innovadoras? Mediante servicios de Threat Intelligence como los que presta Tarlogic a actores del sector y que permiten:

- Conocer con precisión las principales amenazas relacionadas con la piratería audiovisual.

- Detectar posibles vulnerabilidades y proceder a su mitigación para que no sean explotadas con éxito.

- Adoptar medidas de prevención frente a la piratería audiovisual.

- Disponer de información para tomar decisiones que conjugue los intereses de negocio de operadoras y proveedores con la seguridad de los contenidos.

4.2. Prevención del fraude audiovisual: Conjugar negocio y seguridad

Durante los últimos años, la división de Ciberinteligencia de Tarlogic se ha especializado en la investigación y el análisis de los fraudes y la lucha contra la piratería audiovisual. El conocimiento acumulado por los profesionales de la compañía nos permite contar con una metodología propia para:

- Identificar las técnicas, tácticas y procedimientos de los actores del ecosistema de piratería audiovisual y llevar a cabo una trazabilidad técnica de los mismos.

- Analizar las actividades fraudulentas y las tecnologías empleadas para acceder y difundir contenidos de manera ilícita.

- Automatizar la búsqueda de servicios de piratería audiovisual.

- Realizar estimaciones del impacto de la piratería audiovisual en las empresas a nivel económico y reputacional. Así como de las consecuencias de la implementación de medidas preventivas contra la piratería.

- Diseñar e implementar medidas de mitigación de los riesgos y debilidades que equilibren seguridad, impacto comercial y visión de negocio.

- Apoyar la estrategia judicial de los proveedores audiovisuales mediante la captura de evidencias y la elaboración de informes periciales.

En definitiva, la investigación presentada por Inés Cardiel y Jesús Ramírez, analistas de Ciberinteligencia de Tarlogic, en la RootedCON pone el foco en los desafíos en la lucha contra la piratería audiovisual, pero también en las oportunidades que tienen ante sí los actores del sector.

La experiencia evidencia que los servicios de ciberinteligencia juegan un papel crítico a la hora de fortalecer las estrategias de seguridad y optimizar de manera continua las medidas de protección de los contenidos frente a la piratería.

Erradicar al 100% la piratería audiovisual es una quimera, porque al igual que sucede en cualquier otro ámbito digital, no existe una seguridad total.

Sin embargo, operadoras y proveedores ya están implementando mecanismos y medidas eficaces a la hora de evitar que los actores detrás de los servicios fraudulentos accedan y difundan ilegítimamente contenidos audiovisuales.