Introducción a los ataques Bluetooth

Tabla de contenidos

Tarlogic inicia una serie de artículos para analizar los ataques Bluetooth. En esta primera entrega, presentamos BIAS y BLESA, dos de las amenazas a la seguridad de los dispositivos inalámbricos

De una forma u otra, el Bluetooth es una tecnología que nos acompaña en el día a día casi sin darnos cuenta. Lo utilizamos para escuchar música, a la hora de trabajar con ratones y teclados inalámbricos o al interactuar con altavoces inteligentes. Incluso con otros dispositivos que hace unos años no habrían parecido inverosímiles, como el cepillo de dientes o una cafetera. Su proliferación es imparable. ¿Pero qué hay de la seguridad de esta tecnología? El equipo de Innovación de Tarlogic Security va a publicar en las próximas semanas varios artículos sobre ataques Bluetooth.

¿El objetivo? Poner el foco sobre una realidad que muestra algunas señales inquietantes.

Antes de ir al grano, en todo caso, habría que dejar sentada una previsión. Se espera que el ecosistema de dispositivos que funcionen con Bluetooth aumente notablemente en los próximos años, especialmente gracias al crecimiento del sector IoT. Esta es una de las razones por la que nuestro equipo también ha desarrollado un analizador de Bluetooth LE con el que detectar dispositivos Bluetooth, llamado Acrylic Bluetooth Low Energy Analyzer.

En un futuro cercano, de hecho, es muy probable que podamos interactuar con innumerables sistemas a través de Bluetooth y de otros protocolos de comunicaciones.

En este primer artículo se presentarán algunos conceptos clave que son necesarios para entender bien los ataques más frecuentes de Bluetooth, así como el funcionamiento de los ataques Bluetooth BIAS y BLESA.

En el segundo artículo de la serie, se presentarán los ataques KNOB y BLURtooth. Finalmente, en el tercer artículo se explicará la familia de ataques Bluetooth BrakTooth y se expondrán unas conclusiones finales como colofón de la serie de artículos.

Entremos pues en materia.

¿Qué es Bluetooth?

Bluetooth es un protocolo de comunicaciones inalámbricas de corto alcance que se utiliza para el intercambio de datos entre dispositivos fijos y móviles en las bandas ISM, de 2,402 GHz a 2,48 GHz. Por regla general, las potencias de transmisión son bastante limitadas (2,5 mW) por lo que la distancia efectiva de la señal es reducida (hasta 10 m).

A partir de la especificación de Bluetooth 4.0, surgen distintas modalidades de Bluetooth. Entre estas modalidades destacan dos: Bluetooth Clásico (hereda el protocolo de Bluetooth ya existente) y Bluetooth Low Energy (destinado a ser un protocolo de comunicación de bajo consumo).

Estas dos modalidades son las más extendidas hoy en día y una gran parte de los dispositivos del mercado actual soportan ambas especificaciones.

¿Cómo funciona la tecnología Bluetooth?

En Bluetooth existen dos tipos de roles, el primario (denominado también maestro) y el secundario (denominado también esclavo). Por regla general, el dispositivo secundario envía paquetes de tipo anuncio (advertisements) y permite que otro dispositivo se conecte a él.

Por su parte, el dispositivo principal se encarga de recibir estos anuncios y de iniciar la conexión con el periférico. Es posible que un dispositivo pueda ejercer los dos roles de forma simultánea siendo secundario para una conexión con un dispositivo primario A y primario para una conexión con un dispositivo secundario C.

Una vez establecida la comunicación, se intercambian los datos entre ambos dispositivos.

| Dispositivo A | Dispositivo B | Dispositivo C |

| Rol primario | Rol secundario | |

| Rol primario | Rol secundario |

A modo de ejemplo, supongamos que tenemos unos cascos Bluetooth y que queremos conectarnos al ordenador. En este caso, los auriculares actuarán como periféricos y enviarán paquetes al medio informando de que están disponibles para una conexión.

Desde el ordenador, se registrarán estos paquetes y veremos que los auriculares están disponibles para la conexión. Así, se iniciará el proceso de pairing o asociación (si es la primera vez que nos conectamos), y tras finalizar, se conectarán al ordenador (dispositivo primario).

¿Cómo de segura es la tecnología de Bluetooth?

Si bien es cierto que el estándar de Bluetooth se va actualizando cada año, solventando así las vulnerabilidades detectadas, existen algunas vulnerabilidades que afectan a un gran número de dispositivos ya que muchas de ellas son extensibles hasta la versión de BT 5.0.

En esta serie de artículos se presentarán brevemente los 4 ataques principales de la actualidad (BIAS, BLESA, KNOB y BLURtooth) y la familia de vulnerabilidades Braktooth, mostrando el funcionamiento y el impacto de cada caso.

1. BIAS: Bluetooth Impersonation AttackS

El ataque BIAS, descubierto por los investigadores Daniele Antonioli, Nils Ole Tippenhauer y Kasper Rasmussen, se cataloga como un ataque de tipo MITM, de forma que tras su consecución el atacante escucha y tiene el control total sobre la comunicación, pudiendo alterarla si fuera necesario. La documentación oficial del ataque se puede consultar en el enlace BIAS_paper.

Es importante resaltar que para la realización de este ataque, el atacante no tiene que estar presente durante el proceso de pairing de los dispositivos que conforman la comunicación que se desea atacar.

El ataque se sustenta en dos «fallos de especificación» que tiene el estándar de Bluetooth hasta la versión 5.0. Por un lado, tal y como se establece en el estándar, cuando las conexiones Bluetooth son de tipo Legacy Secure Connections la autenticación entre los dos dispositivos que se quieren interconectar no es bidireccional, sino que es el dispositivo que ejerce el rol de máster el que se encarga de autenticar al dispositivo con rol esclavo.

Por otro lado, el estándar de Bluetooth permite el intercambio de roles en cualquier momento posterior al baseband paging.

En el caso de que la conexión sea del tipo Secure Connection, se fuerza un downgrade a conexiones de tipo Legacy Secure Connection.

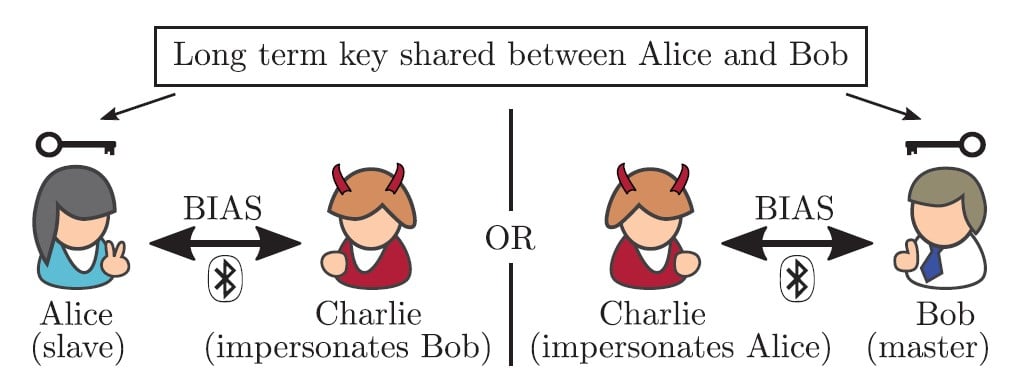

Para la explicación del ataque se seguirá la siguiente nomenclatura para denotar a los distintos dispositivos: Alice, Bob y Charlie. Alice y Bob serán los dispositivos lícitos que conformarán el canal de comunicación que Charlie (el atacante) intentará atacar. Se supondrá que en la conexión establecida entre Alice y Bob, Alice tomará el rol de esclavo mientras que Bob tendrá el rol de maestro.

Al crear la comunicación entre Alice y Bob, estos dispositivos compartirán lo que se conoce como la Long term key (LTK), un clave a partir de la cual se derivan las claves de sesión utilizadas por los dispositivos para cifrar las comunicaciones entre ambos. Así, el objetivo de Charlie (el cual desconoce esta clave) será establecer una comunicación lícita con ambos dispositivos para realizar un ataque del tipo MITM sin conocer la LTK.

Para la realización del ataque, el atacante suplanta la identidad tanto de Alice como de Bob para obtener las credenciales necesarias que le permitan crear un MITM. Así, de forma simultánea realiza peticiones a Alice y a Bob en nombre de Bob y de Alice respectivamente y, jugando con los cambios de roles (la autenticación se realiza solo en el máster), es capaz de realizar el ataque.

A grandes rasgos, el flujo de ejecución del ataque sería el siguiente.

Charlie fuerza a Alice y a Bob a utilizar conexiones del tipo Legacy Secure Connections.

- Charlie suplanta a ambos dispositivos y realiza peticiones de conexión a Alice (slave) como Bob (máster) y a Bob (máster) como Alice (slave).

- Charlie fuerza el cambio de rol en su conexión con Bob para ser máster y evitar así que Bob autentique a Charlie (suplantando el rol de Alice).

- En la fase de negociación Charlie refleja los paquetes necesarios (número aleatorio) para establecer la clave de sesión entre Alice y Bob.

- Tras establecerse la clave de sesión, el ataque ha concluido y todas las comunicaciones pasan por Charlie.

En el caso en el que no se pueda hacer el downgrade de Secure Connections a Legacy Connections, también es posible realizar el ataque aunque requiere algunos pasos complementarios ya que se intercambian paquetes con números aleatorios en ambos sentidos de la comunicación. Por lo demás, el ataque es similar al presentado.

2. BLESA: Bluetooth Low Energy Spoofing Attacks

Este ataque descubierto por los investigadores Jianliang Wu, Yuhong Nan, Vireshwar Kumar, Dave (Jing) Tian, Antonio Bianchi y Dongyan Xu (Purdue University) y Mathias (EPFL) es válido únicamente para dispositivos que funcionan con Bluetooth de bajo consumo (Bluetooth Low Energy). La documentación oficial del ataque se puede consultar en el siguiente enlace: BLESA_paper.

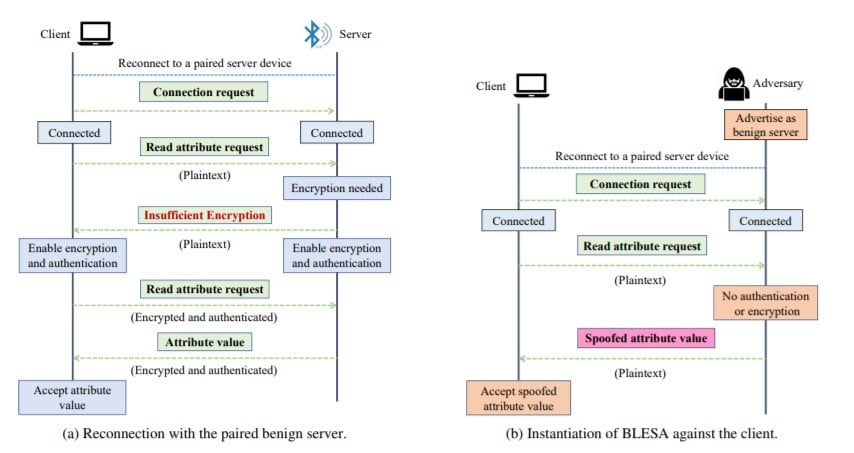

El ataque se basa en realizar una suplantación al dispositivo que actúa como servidor para, utilizando los distintos niveles de seguridad de Bluetooth, acceder a distintos atributos y falsear los datos. La suplantación se realiza siempre forzando la reconexión con el dispositivo lícito al que se quiere atacar.

El impacto de este tipo de ataques está altamente condicionado por el contexto en el que se utilice. Un ejemplo de uso de este tipo de ataques puede ser inhabilitar un dispositivo falseando el nivel de batería y forzando un apagado de seguridad.

Tras presentar BIAS y BLESA, en el próximo artículo de la serie se explicará el funcionamiento de los ataques KNOB y BLURtooth.

Referencias

● Antonioli, D., Tippenhauer, N. O., & Rasmussen, K. (2020, May). BIAS: bluetooth impersonation attacks. In 2020 IEEE Symposium on Security and Privacy (SP) (pp. 549-562). IEEE.

● Wu, J., Nan, Y., Kumar, V., Tian, D. J., Bianchi, A., Payer, M., & Xu, D. (2020). {BLESA}: Spoofing Attacks against Reconnections in Bluetooth Low Energy. In 14th {USENIX} Workshop on Offensive Technologies ({WOOT} 20).

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com

Este artículo forma parte de una serie de articulos sobre Ciberataques Bluetooth

- Introducción a los ataques Bluetooth

- Bluetooth KNOB y BLURtooth, segunda entrega de los ciberataques Bluetooth

- Ataques al Link Manager Protocol de Bluetooth con BrakTooth