Interceptación de comunicaciones DSL – TR069 – parte 4

Continuamos con los artículos sobre análisis de seguridad de routers ADSL e interceptación de comunicaciones.

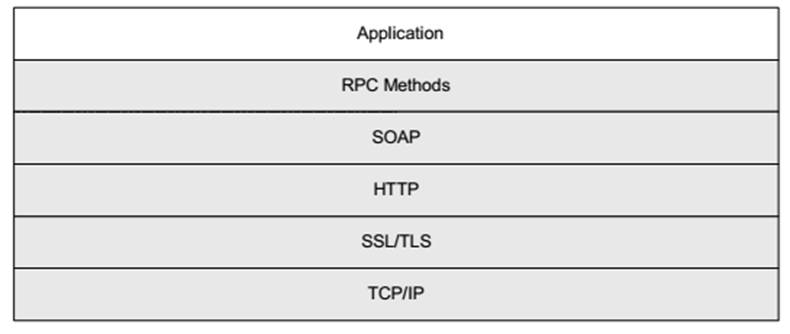

Tras haber configurado correctamente nuestra infraestructura ADSL podemos empezar a analizar el tráfico de administración TR-069. Este protocolo es una sucesión de mensajes SOAP sobre HTTP, con una capa de cifrado opcional.

Por si hasta ahora no ha quedado claro, un ACS es el dueño completo de toda la infraestructura de routers de un ISP ya que puede forzar prácticamente cualquier acción sobre ellos. La URL del ACS, a la que se conecta el CPE, se puede establecer o modificar en el CPE a través de varios mecanismos:

- En el firmware que viene preinstalado en el dispositivo.

- De forma local mediante TR-064, interfaz web, telnet o ssh.

- Desde el propio ACS mediante el propio protocolo TR-069.

- A través de DHCP mediante la opción 43 (siempre cuando no se haya configurado previamente)

Lo habitual suele ser que la conexión entre el CPE y el servidor vaya cifrada a través de HTTPS. Para ofrecer más seguridad, la comunicación se cifra con un certificado SSL almacenado en el propio router o cablemodem. Por ello es necesario extraer previamente el certificado SSL del firmware de un router de un ISP para poder establecer conexiones SSL con el ISP.

De cara a capturar completamente el tráfico de administración generado realizaríamos un ataque del estilo de SSLstrip, configurando el router para que se conecte al ACS por HTTP mientras hacemos un MITM redirigiendo el tráfico contra el servicio SSL del ACS. A partir de este momento tendríamos una captura sin cifrar

Lo que estaríamos viendo con una conexión al ACS sobre HTTP, o con el MITM, sería lo siguiente:

La conexión contra el ACS siempre es iniciada por el CPE mediante el envío de un mensaje TR-069 de tipo «inform». Trás el intercambio de información entre ellos, el CPE queda inactivo durante un tiempo hasta que volverá a establecer la conexión para volver a intercambiar información.

El ACS también podrá establecer conexiones directamente contra el CPE para mandarle información o para indicarle que se conecte contra el ACS. Para ello debe acceder a un URL específica del CPE que normalmente requiere autenticación Digest (MD5).

El nombre de usuario siempre sigue el esquema:

- <OUI>-<ProductClass>-<SerialNumber>

- <OUI>-<SerialNumber>

Como curiosidad, la conexión entre el CPE y el ACS se realiza sobre HTTP, no existiendo cifrado.

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com/es/

En TarlogicTeo y en TarlogicMadrid.

Este artículo forma parte de una serie de articulos sobre Interceptación de comunicaciones ADSL

- Interceptación de comunicaciones DSL – Introducción – Parte 1

- Interceptación de comunicaciones DSL: Sincronización – Parte 2

- Interceptación de comunicaciones DSL Administración – parte 3

- Interceptación de comunicaciones DSL – TR069 – parte 4