Interceptación de comunicaciones DSL Administración – parte 3

Continuamos con los artículos sobre análisis de seguridad de routers ADSL e interceptación de comunicaciones (Ver Parte I y Parte II ).

Uno de los elementos más interesantes a analizar en una infraestructura ADSL es el tráfico de administración que se genera contra y desde nuestro dispositivo ADSL. En la actualidad todos los routers ADSL o cablemodems proporcionados por un ISP pueden ser gestionados y administrados remotamente.

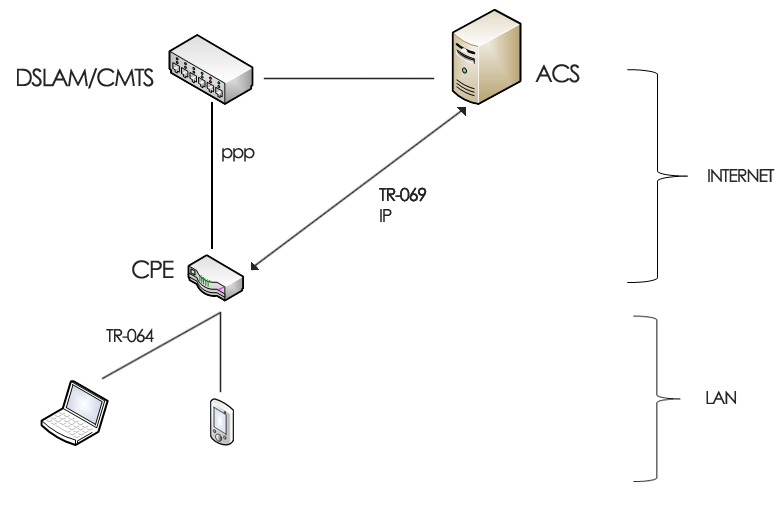

El tráfico de administración es generado desde la WAN por lo que no es posible analizarlo de no disponer de un sniffer ATM o, como en nuestro caso, una infraestructura ADSL propia montada con un DSLAM.

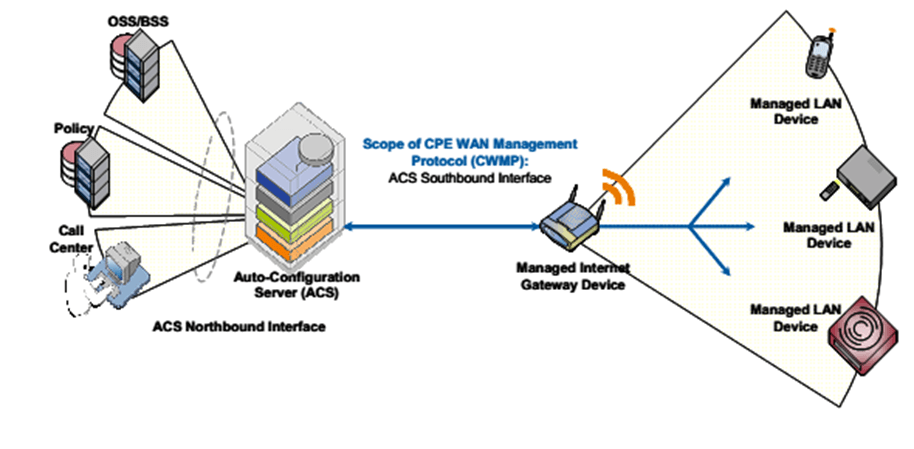

En la gestión y administración remota intervienen varios elementos especialmente relevantes:

- TR-069: Es un protocolo para configurar y administrar remotamente routers del cliente, también llamados CPE (Custom premise Equipement)

- ACS: Son las siglas de «Auto configuration server» y es el sistema del ISP encargado de administrar los CPEs.

- CWMP: Siglas de «CPE WAN Management Protocol«, es decir, TR-069.

TR-069 posibilita además la administración de dispositivos que se encuentran detrás del router ADSL.

El siguiente diagrama ilustra el mecanismo de conexión entre los CPE y los ACS. Como se puede observar existe otro protocolo en la parte LAN llamado TR-064. Este protocolo y sus implicaciones para la seguridad lo veremos en otro artículo.

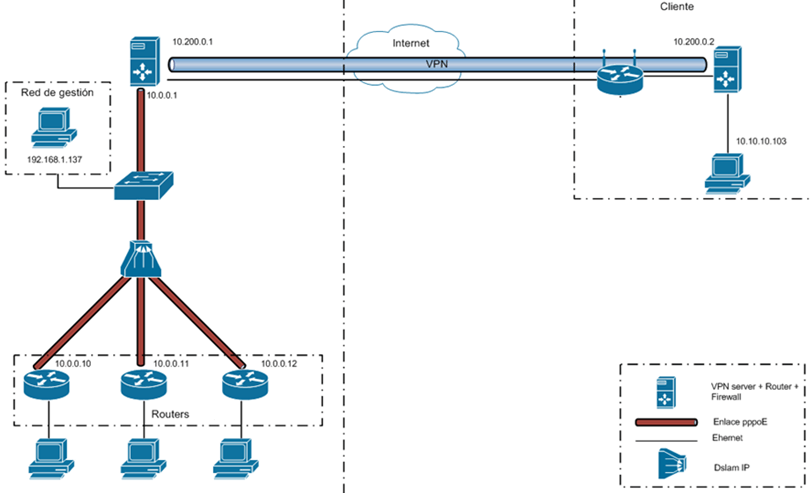

El acceso al ACS suele estar restringido, por seguridad, al direccionamiento IP asignado al ISP. Por esta razón, para realizar el análisis de los protocolos de administración es necesario disponer de una dirección IP en el rango de red del operador.

La solución que ha utilizado nuestro equipo de ciberseguridad en el laboratorio ha sido generar túneles VPN contra sistemas ubicados en segmentos de red de varios ISPs y enrutar todo el tráfico entrante y saliente, a través de ese túnel con la ayuda de iptables. El router del otro extremo del túnel VPN debe estar en modo bridge o redirigir manualmente todos los puertos hacia el interior del túnel.

Este último paso se puede omitir cuando nuestra salida a internet es del mismo operador que el router que queremos analizar.

A partir de este momento ya podemos empezar el proceso de análisis de este tráfico de administración.

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com/es/

En TarlogicTeo y en TarlogicMadrid.

Este artículo forma parte de una serie de articulos sobre Interceptación de comunicaciones ADSL

- Interceptación de comunicaciones DSL – Introducción – Parte 1

- Interceptación de comunicaciones DSL: Sincronización – Parte 2

- Interceptación de comunicaciones DSL Administración – parte 3

- Interceptación de comunicaciones DSL – TR069 – parte 4