Interceptación de comunicaciones DSL: Sincronización – Parte 2

Continuamos con los artículos sobre análisis de seguridad de routers ADSL e interceptación de comunicaciones (Ver Parte I ).

Cuando se inició la investigación de varios dispositivos de comunicaciones únicamente se disponía de los routers que sus usuarios, así que era tarea de Tarlogic montar su propia infraestructura ADSL y así poder analizar tanto los riesgos a los que se expone el ISP como sus abonados.

Una vez que el DSLAM estaba en el laboratorio de seguridad hardware lo primero que se tuvo que hacer fue construir un cable que permitiese conectar los routers, a través de su puerto RJ11, a la interfaz RJ21 del DSLAM. Este cable también se puede adquirir a través de Internet por alrededor de 50€.

Cable de RJ11 a RJ21

El objetivo final era configurar dos de los modos más usados a día de hoy por los principales operadores españoles: PPPoE e IP over Atm (IPoA), así que una vez que se tenía el DSLAM conectado con los routers se procedió a implementar la siguiente tarea, configurar el DSLAM y los servicios adicionales necesarios para que la infraestructura ADSL fuese totalmente operativa ambos modos.

Los principales parámetros a configurar en el DSLAM, que se puede extrapolar a un router con una interfaz atm, son el VPI (Identificador de ruta virtual) y VCI (Identificador de canal virtual) del canal ATM (PVC) y una ruta por defecto para que este dispositivo sepa por donde debe de enviar los datos recibidos desde los routers de los usuarios.

- PPPoE (PPP over Ethernet)

Este protocolo, cuyas bases son descritas en el RFC 2516, permite implementar una capa IP sobre una conexión entre dos extremos Ethernet. En la siguiente tabla podemos ver la arquitectura de una red de este tipo.

[table id=1 /]Entre sus ventajas destacan que permite el cifrado, la autenticación y la compresión de los datos enviados.

Para este modo de conexión, además del DSLAM, ha sido necesario configurar un servidor PPPoE que sería el punto final del túnel PPPoE y que además permitiría asignarle una dirección IP al router y autenticar a los usuarios, realizando la función de lo que en el primer artículo de esta serie identificamos como BRAS (Broadband Remote Access Server).

Los ficheros que se editaron fueron pppoe-server-options y pap-secrets (normalmente ambos se encuentran en /etc/ppp) y además se creó un nuevo archivo, al que se ha llamado pullips, donde se indicaba el rango de direcciones IP que el servidor le asignaría a los routers.

Una vez que completados los pasos anteriores solo faltaba ejecutar el servicio indicando la interfaz a través del que se recibirían las peticiones.

- IPoA

Este modo de conexión descrito en el RFC 1932

De forma adicional a la configuración del DSLAM, para el correcto funcionamiento de este modo, ha sido necesaria la configuración de un servidor DCHP cuya función sería la de asignar la dirección IP a los routers de los usuarios.

Para la configuración del servicio de DCHP únicamente ha sido necesario editar el fichero dhcpd.conf, que normalmente se encuentra en /etc/dhcp del siguiente modo:

subnet 192.168.1.0 netmask 255.255.255.0 {

range 192.168.1.11 192.168.1.29;option domain-name-servers 192.168.1.1, 193.146.96.2, 193.146.96.3;

option domain-name «tarlogiclab.local»;

option routers 192.168.1.1;

option subnet-mask 255.255.255.0;

option broadcast-address 192.168.1.255;host router1{

hardware ethernet 12:12:12:12:12:12;

fixed-address 192.168.1.11;

}default-lease-time 86400;

max-lease-time 172800;

Como se puede ver en el ejemplo anterior en nuestro caso se hizo uso de una asignación estática en función de la dirección física de los routers.

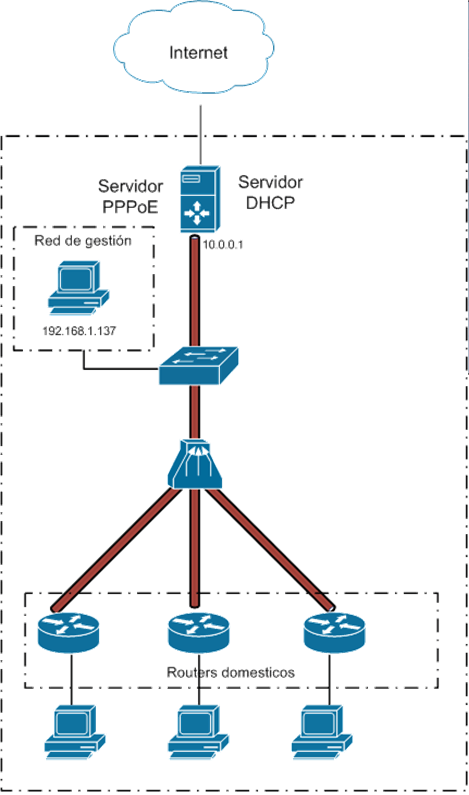

Una vez terminada la configuración de estos servicios ya se disponía de routers con dirección IP con salida a Internet y con una topología similar a la que mostramos a continuación.

Topología de red DSL básica

En este momento se dispone de una infraestructura DSL básica y funcional. Cualquier equipo conectado a la pata LAN de los routers ADSL podrá navegar a través de internet, saliendo a través del DSLAM del laboratorio.

El switch gestionable permitirá, mediante el uso de port mirroring, la interceptación y análisis inicial de las comunicaciones y su integración con un sistema de monitorización y detección de ataques.

Descubre nuestro trabajo y nuestros servicios de ciberseguridad en www.tarlogic.com/es/

En TarlogicTeo y en TarlogicMadrid.

Este artículo forma parte de una serie de articulos sobre Interceptación de comunicaciones ADSL

- Interceptación de comunicaciones DSL – Introducción – Parte 1

- Interceptación de comunicaciones DSL: Sincronización – Parte 2

- Interceptación de comunicaciones DSL Administración – parte 3

- Interceptación de comunicaciones DSL – TR069 – parte 4