BLOG DE TARLOGIC

Ciberseguridad - Página 9

Artículos de ciberseguridad con información sobre técnicas de análisis de seguridad y hacking ético

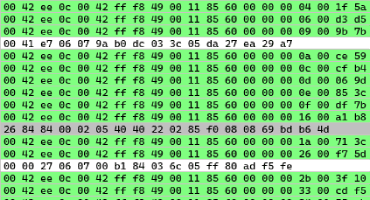

Seguridad en las redes PRIME – Estado actual

Desde enero de 2019, todos los contadores eléctricos de los clientes de baja potencia (hasta 15 kW) en España son ,o han sido sustituidos por, contadores eléctricos inteligentes[...]

Leer más

LoRaWAN 1.0, vulnerabilidades y retrocompatibilidad en 1.1

Para entender las mejoras de seguridad introducidas por 1.1, es necesario comprender en profundidad los mecanismos de seguridad descritos en LoRaWAN 1.0. Seguridad en LoRaWAN Como [...]

Leer más

Ciberseguridad en LoRa y LoRaWAN – Contexto y un poco de historia

Desde el inicio del siglo XXI, el concepto de Internet de las Cosas (IoT) ha ido variando gradualmente desde una serie de vagas ideas relacionadas con la interconexión de objetos [...]

Leer más

Contadores Inteligentes – Evaluando el riesgo del concentrador

Un elemento clave en toda infraestructura de telegestión es el concentrador. Este dispositivo, ubicado entre la red PLC a la que se conectan los contadores inteligentes y la red[...]

Leer más

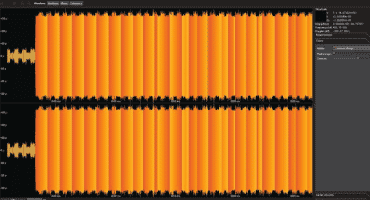

Contadores Inteligentes – Una prueba de concepto: secuestrando un contador

En los artículos anteriores se han recabado evidencias suficientes (tanto desde la teoría como la observación pasiva del tráfico PLC) para demostrar que el protocolo PRIME es v[...]

Leer más

Kerberos (III): ¿Cómo funciona la delegación?

Introducción a la delegación en kerberos Existen varios tipos de delegación utilizados en el protocolo Kerberos. La delegación permite a un servicio suplantar al usuario client[...]

Leer más

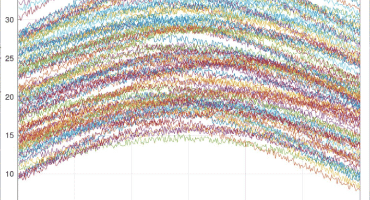

Contadores Inteligentes – Amenazas a los contadores y ataques PRIME

Una regla de oro en el mundo de la ciberseguridad es que el riesgo de un sistema es más grande que el riesgo agregado de los elementos que lo componen. Esto es así debido a que, [...]

Leer más

Contadores Inteligentes – El escenario español y el sistema de Telegestión.

Los contadores inteligentes llevan siendo una realidad los últimos años ya no solo en las viviendas de nueva construcción, sino también en instalaciones más antiguas en las qu[...]

Leer más

Vulnerabilidades en Ampache (<=3.9.1)

Durante una operación del Red Team de Tarlogic se descubrieron diferentes vulnerabilidades en Ampache, una plataforma web open source para streaming de audio/video. Se han asignad[...]

Leer más

Vulnerabilidad en ZeroShell – CVE-2019-12725

Producto: ZeroShell Fecha de publicación: 17/07/2019 Autor: Juan Manuel Fernandez (@TheXC3LL) – Tarlogic Vulnerabilidad Zeroshell – CVE-2019-12725 Ejecución remota de[...]

Leer más