BLOG DE TARLOGIC

Ciberseguridad - Página 8

Artículos de ciberseguridad con información sobre técnicas de análisis de seguridad y hacking ético

Bastionado de sistemas Windows: autenticación de red

Contar con profesionales capacitados e implicados con el bastionado de sistemas ofrece la posibilidad de disponer de implementaciones seguras[...]

Leer más

La importancia de SELinux para proteger una web

SELinux sigue siendo una gran ayuda para hacer hardening. Deshabilitar esta herramienta es un error frecuente[...]

Leer más

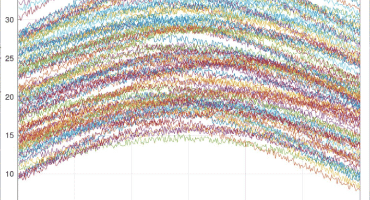

Valoración del riesgo dinámico de ciberseguridad

Capítulo II. Los constantes cambios en los sistemas de información y la aparición de nuevas amenazas, obligan a actualizar de forma continua el estado del riesgo. Si visualizamo[...]

Leer más

Estado de salud como métrica del riesgo de los activos TI

Matemática sencilla para montones de vulnerabilidades complicadas. Cómo medir el riesgo de los activos TI de forma ágil para emprender acciones rápidas[...]

Leer más

Evaluación de soluciones WAF

En este artículo, se describe un posible enfoque estratégico para afrontar la ejecución de trabajos relacionados con evaluación de soluciones WAF.[...]

Leer más

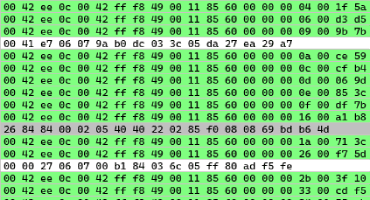

Hardware hacking – Chip-off para principiantes

Introducción al hardware hacking Antes de empezar manos a la obra con hardware hacking vamos a hacer una pequeña introducción sobre las memorias flash, un elemento que vamos a e[...]

Leer más

Introducción al riesgo dinámico de ciberseguridad

Definir niveles de riesgo a los ciber asaltos a los que se expone cualquier empresa es una prioridad de este tiempo. Os presentamos el primero de tres artículos que, en conjunto, [...]

Leer más

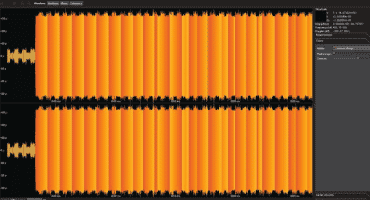

Seguridad en las redes PRIME – Estado actual

Desde enero de 2019, todos los contadores eléctricos de los clientes de baja potencia (hasta 15 kW) en España son ,o han sido sustituidos por, contadores eléctricos inteligentes[...]

Leer más

LoRaWAN 1.0, vulnerabilidades y retrocompatibilidad en 1.1

Para entender las mejoras de seguridad introducidas por 1.1, es necesario comprender en profundidad los mecanismos de seguridad descritos en LoRaWAN 1.0. Seguridad en LoRaWAN Como [...]

Leer más

Ciberseguridad en LoRa y LoRaWAN – Contexto y un poco de historia

Desde el inicio del siglo XXI, el concepto de Internet de las Cosas (IoT) ha ido variando gradualmente desde una serie de vagas ideas relacionadas con la interconexión de objetos [...]

Leer más