BLOG DE TARLOGIC

Ciberseguridad - Página 6

Artículos de ciberseguridad con información sobre técnicas de análisis de seguridad y hacking ético

Fancy Bear y dónde encontrarlos

España ha sido objetivo de numerosas APT (Advanced Persistent Threat) recientemente [1], entre las cuales se sitúa APT-28, también denominada Fancy Bear. Este grupo tiene otros [...]

Leer más

BlueTrust, adiós a la privacidad en Bluetooth

BlueTrust es el nombre de una nueva técnica desarrollada por Tarlogic que permite descubrir las relaciones de confianza entre dispositivos Bluetooth con el objetivo de generar dat[...]

Leer más

Análisis de seguridad IOT con OWASP FSTM

Descubre las principales técnicas de análisis de seguridad IoT con guías de buenas prácticas sobre cada una de las distintas etapas de una revisión de seguridad IoT que hemos [...]

Leer más

OWASP FSTM, Etapa 9: Explotación de ejecutables

La explotación de ejecutables es el paso final dentro de un análisis de firmware, en el que se desarrolla un exploit para una vulnerabilidad descubierta en fases anteriores Las t[...]

Leer más

OWASP FSTM, etapa 8: Análisis en tiempo de ejecución

El análisis estático del firmware y sus ejecutables ofrece únicamente una cantidad limitada de información sobre su funcionamiento y realizar análisis más profundos en esa fa[...]

Leer más

OWASP FSTM, etapa 7: Análisis dinámico

La fase de análisis dinámico se define como el estudio del dispositivo en ejecución en un entorno real o emulado. Para ello, se analiza el dispositivo en su conjunto, tratando d[...]

Leer más

OWASP FSTM etapa 6: emulación del firmware

La emulación es una técnica que se utiliza en múltiples disciplinas y cobra especial importancia en el hardware hacking, en investigaciones por ejemplo en las que se lleva a cab[...]

Leer más

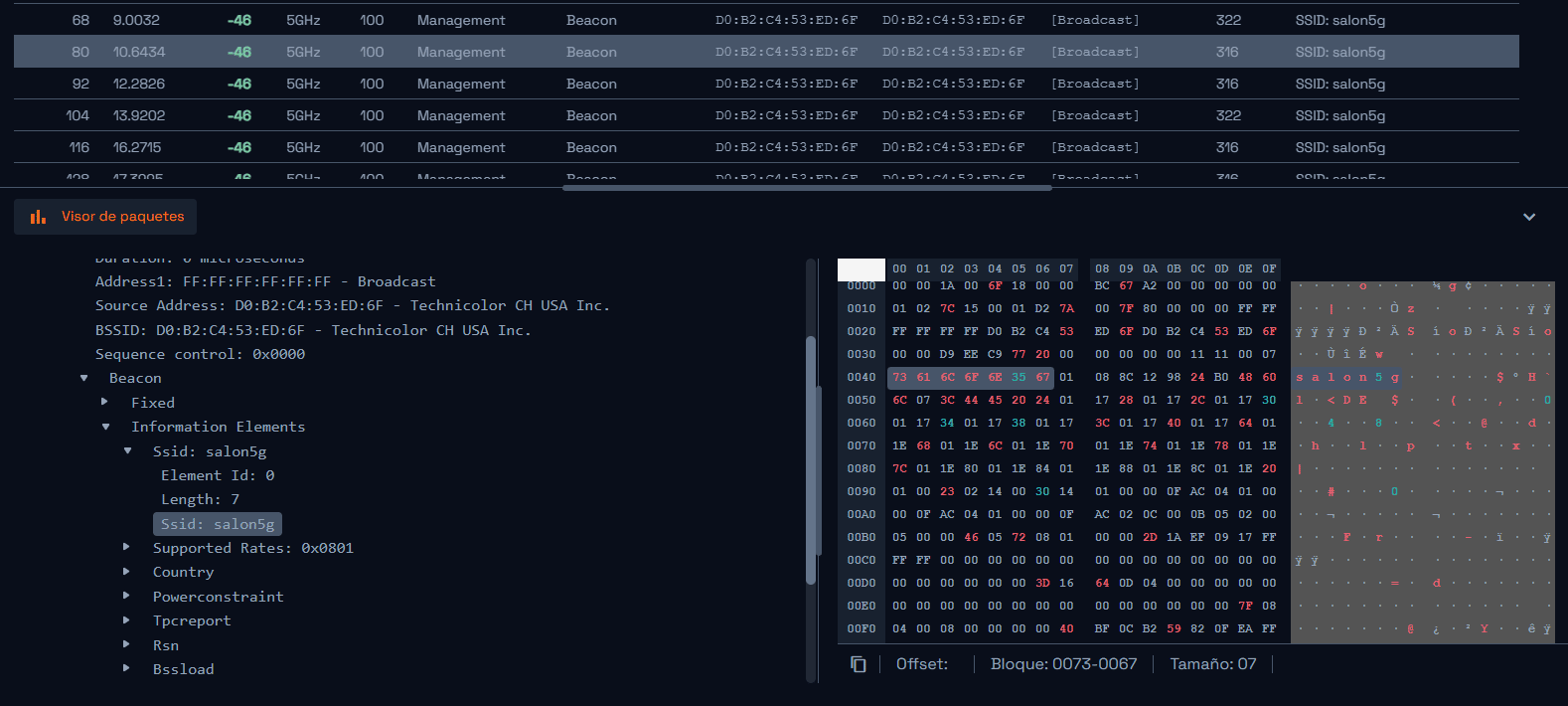

Sniffer WiFi para Windows y visor de paquetes 802.11

Acrylic Suite es un software desarrollado por el equipo de Tarlogic que incorpora un potente sniffer WiFi con el que analizar las comunicaciones y la seguridad WiFi en sistemas Win[...]

Leer más

CVE-2022-42889: Text4Shell, Vulnerabilidad critica en Apache Commons Text

Al igual que ocurrió en diciembre del año pasado con Log4Shell, aquella vulnerabilidad que afectaba a multitud de productos Java que hacían uso de la librería Log4J, ha surgido[...]

Leer más

OWASP FSTM, etapa 5: Análisis del sistema de ficheros

El funcionamiento de muchos dispositivos IoT y empotrados depende de un sistema operativo que almacena los ficheros de configuración y ejecutables en un sistema de ficheros incrus[...]

Leer más