Ciberseguridad para todos - Página 4

Este blog es una ventana a un mundo complejo. Una mirada con un espíritu divulgativo y entretenido a un universo, el tecnológico, que define nuestro día a día

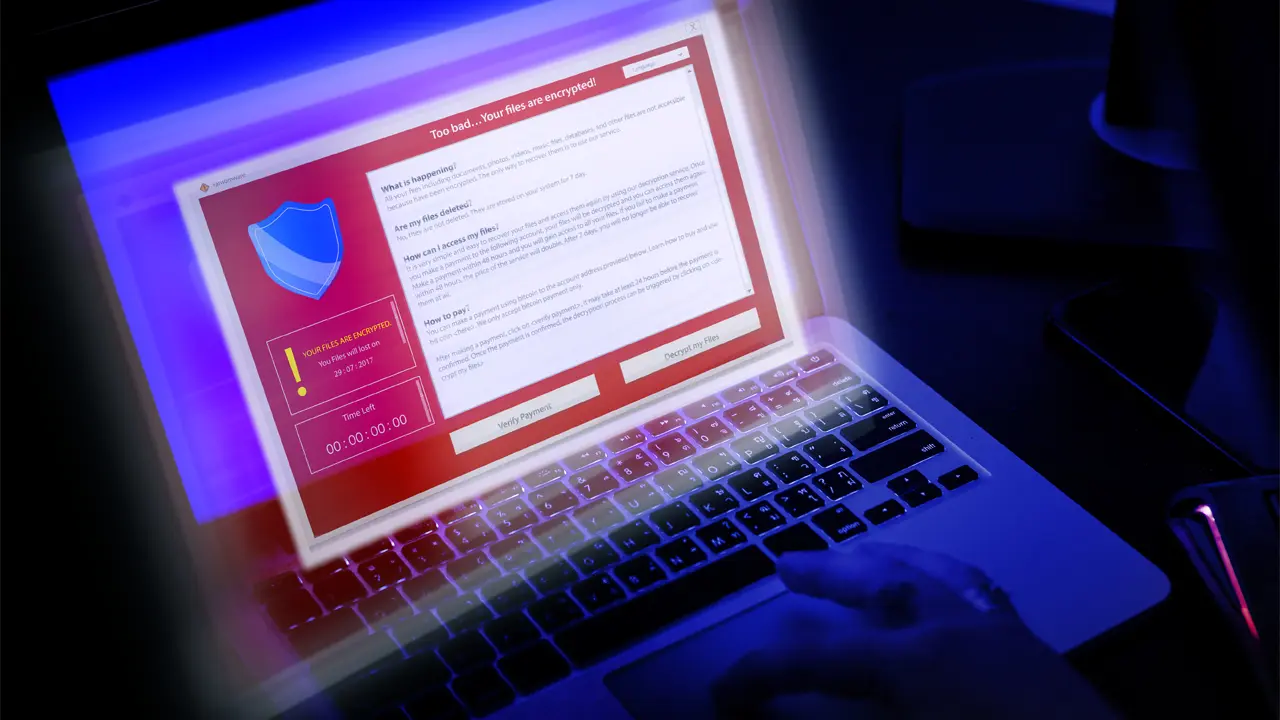

Oleada de fraudes digitales a ciudadanos

Los fraudes digitales a ciudadanos van en aumento y han surgido tipologías más sofisticadas para lograr engañar a las personas y estafarlas «Tengo algo que contarte, agrégame [...]

Leer más

Aplicaciones móviles maliciosas: ¿Sabes qué instalas en tu smartphone?

Las aplicaciones móviles maliciosas permiten infectar los smartphones con malware para cometer fraudes bancarios o espiar a personas y empresas Fotos, vídeos, documentos, mensaje[...]

Leer más

¿Cómo pueden eludir la autenticación multifactor (MFA) los delincuentes?

Existen diversos tipos de ataque que permiten a los actores maliciosos eludir la autenticación multifactor y tomar el control de cuentas corporativas y personales En los últimos [...]

Leer más

Ciberataques en los Juegos Olímpicos. Los malos van a por el oro en Paris 2024

Los ciberataques en los Juegos Olímpicos suponen una amenaza para organizadores, proveedores, sectores involucrados e, incluso, aficionados al deporte Mientras las televisiones de[...]

Leer más

Ciberataques contra el sector de la defensa. Un nuevo frente bélico

El nivel de sofisticación e impacto de los ciberataques contra el sector de la obliga a las organizaciones a mejorar su ciberresiliencia frente a las amenazas persistentes avanzad[...]

Leer más

Sentido común y otras 10 recomendaciones para proteger tu móvil

Actualizar el teléfono, hacer copias de seguridad, establecer la doble autenticación, revisar los permisos de las apps… Sigue estas recomendaciones para proteger tu móvil [...]

Leer más

La estafa del código QR y el quishing: ¡Ojo con lo que escaneas!

La estafa del código QR sirve para atacar los teléfonos móviles, espiar a las empresas, cometer fraudes y obtener credenciales de acceso a aplicaciones y plataformas Una [...]

Leer más

Estrategia de seguridad Cloud para empresas

El uso masivo de Software as a Service, obliga a las compañías a disponer de una estrategia de seguridad Cloud para empresas que les permita prevenir incidentes de seguridad Los [...]

Leer más

¿Podemos quedarnos sin electricidad o agua? Así son los ciberataques contra infraestructuras críticas

Los ciberataques contra infraestructuras críticas se han convertido en una de las grandes amenazas actuales por sus graves consecuencias económicas y sociales En la navidad de 20[...]

Leer más

Ataque de caza de ballenas, cuando los delincuentes se creen el capitán Ahab

El ataque de caza de ballenas es un tipo de phishing que se dirige contra los directivos de las empresas para obtener información crítica o cometer fraudes de gran envergadura Mu[...]

Leer más